За допълнителна сигурност, аз исках да огранича достъпа до моя Cisco SG300-10 превключване само на един IP адрес в местната подмрежа. След първоначалното конфигуриране на новия ми превключвател няколко седмици назад, не бях щастлив, знаейки, че всеки, който е свързан с LAN или WLAN, може да стигне до страницата за вход, като просто знае IP адреса на устройството.

Накрая пресякох ръководството от 500 страници, за да разбера как да блокирам всички IP адреси, освен тези, които исках за управленски достъп. След много тестове и няколко публикации на форумите на Сиско, разбрах го! В тази статия ще ви преведа през стъпките за конфигуриране на профили за достъп и правила за профили за вашия комутатор на Cisco.

Забележка : Следният метод, който ще опиша, също ви позволява да ограничите достъпа до произволен брой активирани услуги на вашия комутатор. Например, можете да ограничите достъпа до SSH, HTTP, HTTPS, Telnet или всички тези услуги по IP адрес.

Създаване на профил и правила за достъп за управление

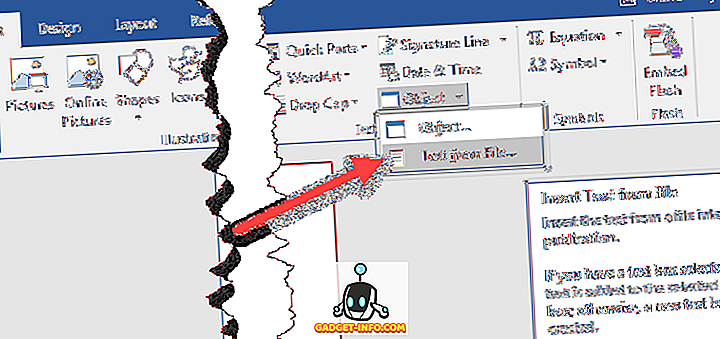

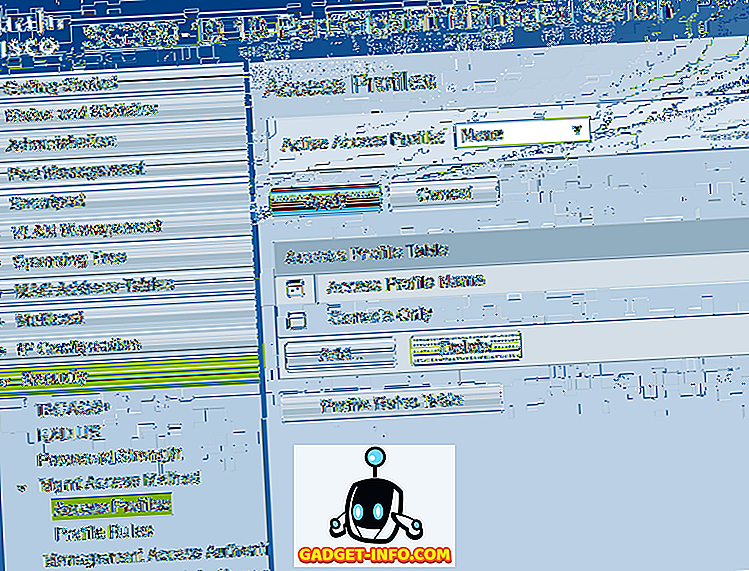

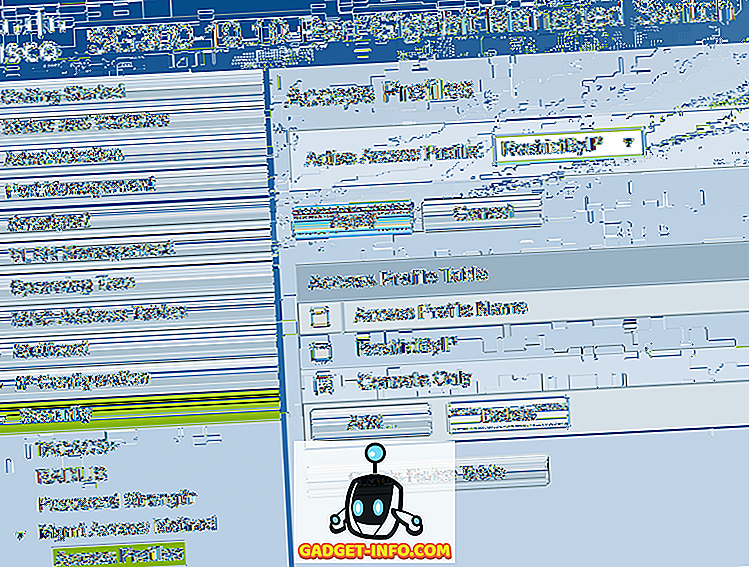

За да започнете, влезте в уеб интерфейса за вашия комутатор и разгънете Security и след това разширете метода на Mgmt достъп . Продължете и кликнете върху Профили за достъп .

Първото нещо, което трябва да направим, е да създадем нов профил за достъп. По подразбиране трябва да виждате само профила само на конзолата . Освен това в горната част ще забележите, че до профила за активен достъп е избрано None . След като създадем своя профил и правила, ще трябва да изберем името на профила тук, за да го активираме.

Сега кликнете върху бутона Добавяне и това трябва да покаже диалогов прозорец, където ще можете да назовете новия си профил и да добавите първото правило за новия профил.

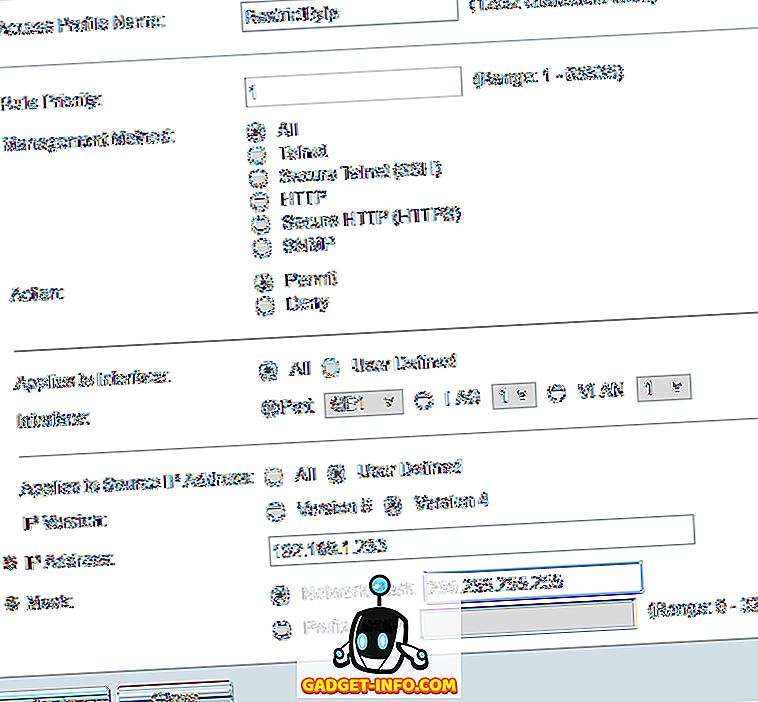

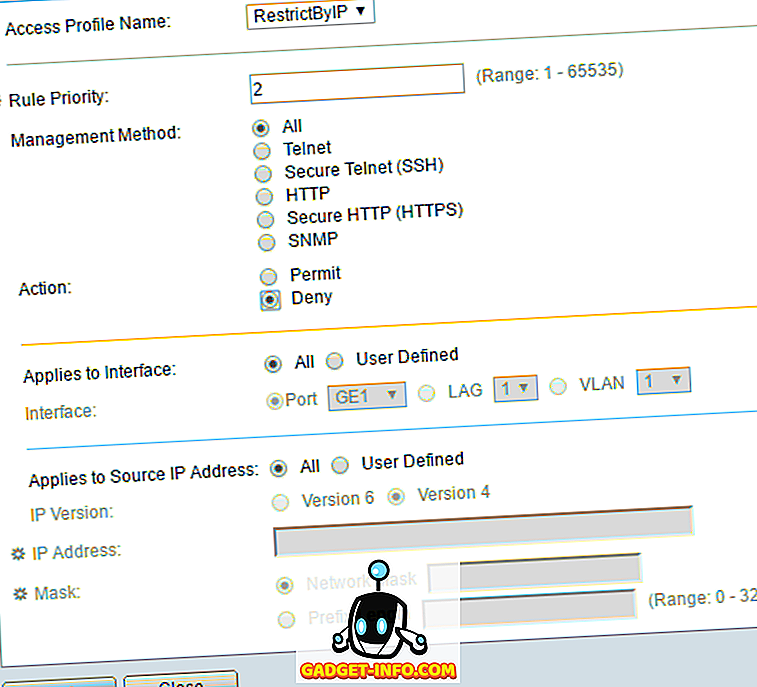

Най-отгоре дайте име на новия си профил. Всички останали полета са свързани с първото правило, което ще бъде добавено към новия профил. За приоритет на правило трябва да изберете стойност между 1 и 65535. Начинът, по който работи Cisco, е, че правилото с най-нисък приоритет се прилага първо. Ако не съвпада, тогава се прилага следващото правило с най-нисък приоритет.

В моя пример избрах приоритет от 1, защото искам това правило да бъде обработено първо. Това правило ще бъде това, което позволява на IP адреса, който искам да дам достъп до ключа. Под Метод на управление можете да изберете определена услуга или да изберете всичко, което ще ограничи всичко. В моя случай, аз избрах всички, защото имам само SSH и HTTPS активирани и все пак управлявам двете услуги от един компютър.

Обърнете внимание, че ако искате да защитите само SSH и HTTPS, трябва да създадете две отделни правила. Действието може да бъде само отказ или разрешение . За моя пример избрах Разрешение, тъй като това ще бъде за разрешения IP. След това можете да приложите правилото към конкретен интерфейс на устройството или просто да го оставите на All, така че да се прилага за всички портове.

Под Прилага се към IP адрес на източник, трябва да изберете Потребителски дефинирани тук и след това да изберете Версия 4, освен ако не работите в среда на IPv6, в който случай ще изберете Версия 6. Въведете IP адреса, на който ще бъде разрешен достъп и тип в мрежова маска, която съответства на всички съответни битове, които трябва да се разглеждат.

Например, тъй като IP адресът ми е 192.168.1.233, целият IP адрес трябва да бъде проверен и затова се нуждая от мрежова маска от 255.255.255.255. Ако исках правилото да се прилага за всички в цялата подмрежа, тогава бих използвал маска от 255.255.255.0. Това би означавало, че всеки, който има адрес 192.168.1.x, ще бъде разрешен. Това не е това, което искам да направя, очевидно, но се надявам, че обяснява как да се използва мрежовата маска. Обърнете внимание, че мрежовата маска не е маската на подмрежата за вашата мрежа. Мрежовата маска просто казва кои бита трябва да разглежда Cisco при прилагането на правилото.

Кликнете върху Прилагане и сега трябва да имате нов профил и правило за достъп! Кликнете върху Правила за профила в лявото меню и ще видите новото правило, изброено в горната част.

Сега трябва да добавим нашето второ правило. За да направите това, кликнете върху бутона Добавяне, показан под Таблицата с правила за профила .

Второто правило е много просто. Първо, уверете се, че името на профила за достъп е същото, което създадохме. Сега просто даваме на правилото приоритет от 2 и избираме Deny за действието . Уверете се, че всичко останало е настроено на Всички . Това означава, че всички IP адреси ще бъдат блокирани. Въпреки това, тъй като първото ни правило ще бъде обработено първо, този IP адрес ще бъде разрешен. След като правилото е съчетано, другите правила се игнорират. Ако някой IP адрес не съвпада с първото правило, той ще стигне до второто правило, където ще съвпадне и ще бъде блокирано. Nice!

И накрая, трябва да активираме новия профил за достъп. За да направите това, върнете се в Профилите за достъп и изберете новия профил от падащия списък в горната част (до профила за активен достъп ). Не забравяйте да кликнете върху Приложи и трябва да сте добре.

Не забравяйте, че в момента конфигурацията е запазена само в изпълняваната конфигурация. Уверете се, че сте в Администрация - Управление на файлове - Копиране / Запазване на конфигурация, за да копирате текущата конфигурация в стартовия конфиг.

Ако искате да разрешите повече от един IP адрес за достъп до комутатора, просто създайте друго правило като първото, но му дайте по-висок приоритет. Също така ще трябва да се уверите, че промените приоритета за правилото за отхвърляне, така че да има по-висок приоритет от всички правила за разрешение . Ако срещнете някакви проблеми или не можете да го накарате да работи, не се колебайте да публикувате коментарите и ще се опитам да помогна. Наслади се!